Nie biorę odpowiedzialności, za sposób, w który wykorzystasz tą wiedzę.

Umieszczam go w bezpieczeństwie, ponieważ pozwala sprawdzić, czy ktoś włamał nam się do sieci.

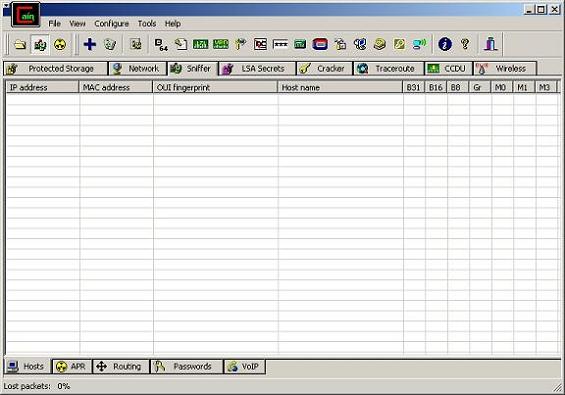

Cain jest łamaczem haseł, oraz niezłym snifferem

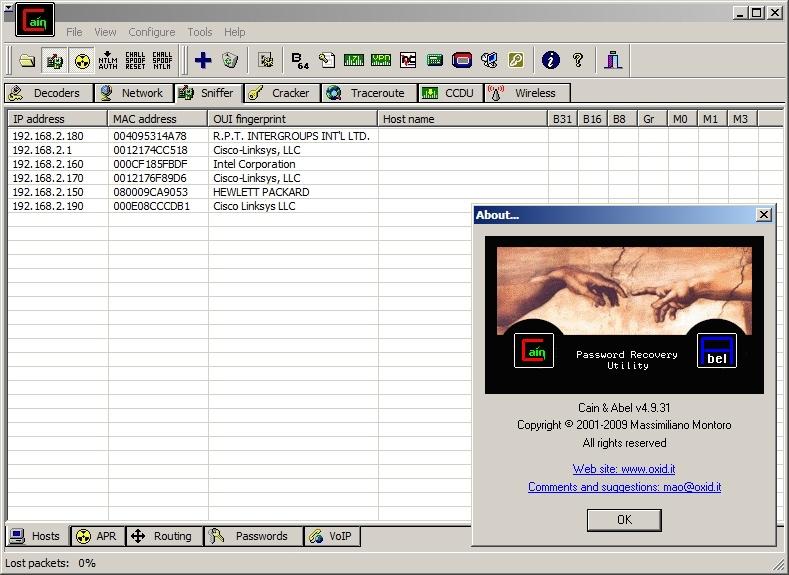

Po uruchomieniu programu ukazuje nam się takie oto okno:

Ładne prawda?

Na powyższym screenie akurat mamy włączoną zakładkę "Sniffer".

Ale jeśli chciałbyś przechwytywać pakiety z hasłami, musimy trochę poświęcić konfiguracji. Wywołujemy ją klikając Configurate. W tym oknie wybieramy, jak chcemy łamać hasła.

Zakładka pierwsza:

Opcja "Dictionary Attack" to atak "słownikowy". Polega ona na łamaniu hasła, wpisując po kolei wyrazy ze słownika, do którego ścieżkę podajemy w polu Dictionary File. Następnie wybieramy kolejne funkcje, które pozwolą nam skuteczniej łamać hasła.

Reverse -to opcja polegająca na wprowadzaniu wyrazu ze słownika "wspak". Np: Jasiu -> Uisaj

Two numbers Hybrid Brute -dodaje na końcu wyrazu liczby z zakresu 1-99 np: jasiu1, tomek99.

Opcja Brute Force tzw. "brutalny atak" polega na dopasowywaniu losowych kombinacji. Skuteczność jest tutaj 100%, choć może to zająć naprawdę dużo czasu

Moje hasło potrzebuje do złamania tylko 12 lat

A-Z - sprawdza wszystkie litery

0-9 - sprawdza wszystkie liczby

L*%$# - sprawdza znaki specjalne

Custom - tutaj wpisujemy nasze propozycje

Zakładka druga:

Po lewej stronie, mamy ikonki pozwalające na wybór haseł jakie chcemy łamać.

Screen Saver Passwords - Łamie hasło założone na wyświetlacz ekranu.

External Screen Saver Passwords - Jak wyżej, tylko z konta innego usera

Local shares - Pokazuje katalogi, które udostępniamy w sieci.

Cached Passwords - Pokazuje hasło do Dial-Up'u.

PWL files - Łamie hasło logowania do systemu. Nie działa od XP wzwyż.

Konfiguracji koniec.

Wchodzimy do zakładki Sniffer. Włączamy taką zieloną płytkę u góry. Gratulacje: włączyłeś sniffowanie! Ale, żeby zdobyć listę klientów, oraz ich adresy kart sieciowych (MAC), musisz dodać ich hosty. Klikasz taki duży niebieski plus (+), i w okienku, które wyskoczy klikasz OK. Pojawiła Ci się lista hostów w Twojej sieci:.

Żeby skanować pakiety wysyłanie przez te hosty, przechodzisz do zakładki ARP, na dolnym pasku. W tej zakładce również klikasz PLUS (+) i wybierasz, których klientów chcesz sniffować. Zaznaczasz na lewym polu, odpowiedni adres, potem w prawym i klikasz OK.

Pojawiły się adresy IP, z 3 komputerkami(ikonką) i napisem IDLE, już czuję Twój entuzjazm, ale to jeszcze nie to

Gratulacje, właśnie przechwytujesz pakiety tych klientów. Przechwycone hasła będą się pojawiać w zakładce Passwords w rubryce, odpowiadającej ich znaczeniu. Nie przejmuj się, że może się przedostać dużo śmieci. Czasami trafi się idealny wpis, z czystym hasłem - bez obaw!

To koniec wpisu. Pozdrawiam, i mam nadzieję, że wykorzystasz tą wiedzę w słusznym celu

Autorem wpisu jestem ja hvq. Ta wersja nie jest zbyt urodziwa na forum ale na blogu prezentuje się wspaniale

Moja zawartość

Moja zawartość Mężczyzna

Mężczyzna