Infekcje w plikach wykonywalnych

Infekcje w plikach wykonywalnych są ciężkie do usunięcia, dlatego że atakują pliki z których zbudowany jest system, co często skutkuje różnego rodzaju błędami.

W każdym przypadku modyfikowany jest kod systemowej biblioteki NTDLL.dll można to zobaczyć w logu i będzie wyglądało tak:

detected NTDLL code modification: ZwOpenFilePoniżej przedstawię kilka najpopularniejszych a za razem najcięższych do usunięcia wirusów.

Win32:Sality

( może wystąpić również nazwa Win32.Sector.12 )

Charakterystyczne objawy:

- Występowanie w logu usług parodiujących niejako usługi systemowe o losowym pliku ( na czerwono fałszywe na zielono prawidłowe )

- abp480n5 ++> abp470n5

- dac960nt ++> dac970nt

- asc3550 oraz asc3350p ++> asc3360pr

- Lub inne

DRV - File not found [Kernel | On_Demand | Running] -- C:\WINDOWS\system32\drivers\ssmmom.sys -- (abp470n5) lub DRV - File not found [Kernel | On_Demand | Stopped] -- C:\WINDOWS\system32\drivers\khkug.sys -- (amsint32) lub inne

- Występowanie pliku Keylogger'a pod losową nazwą z końcówka ******32.dll

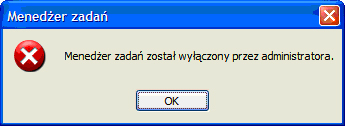

- Zablokowany Manager Zadań:

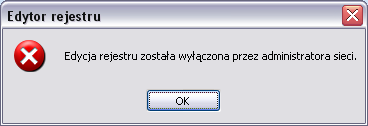

- Zablokowany Edytor rejestru:

- Niemożność wejścia do trybu awaryjnego ( choć nie zawsze )

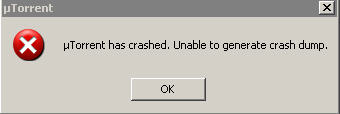

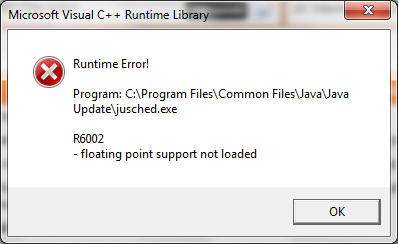

- Błędy aplikacji:

Infekowane pliki:

- *.exe

- *.dll

- *.scr

- *.zip

- *.html

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

- Kaspersky Rescue Disk 10 opis -> Kaspersky Rescue Disk 10

Win32:Jeefo

( może wystąpić nazwa - Win32.Hidrag )

Charakterystyczne objawy:- Usługa PowerManager zamontowana na pliku C:\Windows\svchost.exe nie pomylić z systemowym C:\Windows\system32\svchost.exe, pierwszy jest kopią wirusa i należy go usunąć, natomiast drugi jest plikiem systemowym i nie wolno go usuwać ( bez niego nie startuje system )

- Wgląd w logu z OTL'a:

PRC - [2001-08-24 20:00:00 | 000,036,352 | --S- | M] (Microsoft Corporation) -- C:\Windows\svchost.exe SRV - File not found [Disabled | Stopped] -- C:\Windows\svchost.exe -- (PowerManager)

Infekowane pliki:

- *.exe

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

- Kaspersky Rescue Disk opis ->http://support.kaspe...uses/rescuedisk

Win32:Virut

( mogą wystąpić nazwy: Win32.Virtob / Win32:Vitro / W32.Splendor / Win32.Cheburgen )

Charakterystyczne objawy:

- W logu z OTL mogą pojawić się wpisy:

========== Standard Registry (SafeList) ========== O4 - HKCU..\Run: [reader_s] C:\Documents and Settings\user\reader_s.exe (Microsoft Corporation) O4 - HKLM..\Run: [reader_s] C:\WINDOWS\system32\reader_s.exe(Microsoft Corporation) O4 - HKLM..\Run: [services] C:\WINDOWS\services.exe ()

I tu od razu uwaga niech nie zmyli was sygnatura (Microsoft Corporation). Plik reader_s.exe jest parodią prawidłowego pliku, który pochodzi od Adobe - reader_sl.exe. Ten oznaczony na czerwono jest kopią wirusa i należy go usunąć, natomiast drugi jest prawidłowym plikiem Adobe.

Natomiast plik C:\WINDOWS\services.exe parodiuje plik systemowy C:\Windows\system32\services.exe.Podobnie jak w pierwszym przypadku plik zaznaczony na czerwono usuwamy, natomiast ten na zielono jest plikiem systemowy i jeśli go usuniemy to system może nie wystartować.

- Liczne hooki biblioteki ntdll.dll co w logu z GMER może być widoczne jako:

.text C:\WINDOWS\system32\winlogon.exe[832] ntdll.dll!NtCreateFile 7C90D682 5 Bytes CALL 7FF927E1 .text C:\WINDOWS\system32\winlogon.exe[832] ntdll.dll!NtCreateProcess 7C90D754 5 Bytes CALL 7FF92835 .text C:\WINDOWS\system32\winlogon.exe[832] ntdll.dll!NtCreateProcessEx 7C90D769 5 Bytes CALL 7FF92842 .text C:\WINDOWS\system32\winlogon.exe[832] ntdll.dll!NtOpenFile 7C90DCFD 5 Bytes CALL 7FF9282E .text C:\WINDOWS\system32\services.exe[876] ntdll.dll!NtCreateFile 7C90D682 5 Bytes CALL 7FFA27E1 .text C:\WINDOWS\system32\services.exe[876] ntdll.dll!NtCreateProcess 7C90D754 5 Bytes CALL 7FFA2835 .text C:\WINDOWS\system32\services.exe[876] ntdll.dll!NtCreateProcessEx 7C90D769 5 Bytes CALL 7FFA2842 .text C:\WINDOWS\system32\services.exe[876] ntdll.dll!NtOpenFile 7C90DCFD 5 Bytes CALL 7FFA282E .text C:\WINDOWS\system32\lsass.exe[888] ntdll.dll!NtCreateFile 7C90D682 5 Bytes CALL 7FF927E1 .text C:\WINDOWS\system32\lsass.exe[888] ntdll.dll!NtCreateProcess 7C90D754 5 Bytes CALL 7FF92835 .text C:\WINDOWS\system32\lsass.exe[888] ntdll.dll!NtCreateProcessEx 7C90D769 5 Bytes CALL 7FF92842 .text C:\WINDOWS\system32\lsass.exe[888] ntdll.dll!NtOpenFile 7C90DCFD 5 Bytes CALL 7FF9282E .text C:\WINDOWS\system32\svchost.exe[1036] ntdll.dll!NtCreateFile 7C90D682 5 Bytes CALL 7FFA27E1 .text C:\WINDOWS\system32\svchost.exe[1036] ntdll.dll!NtCreateProcess 7C90D754 5 Bytes CALL 7FFA2835 .text C:\WINDOWS\system32\svchost.exe[1036] ntdll.dll!NtCreateProcessEx 7C90D769 5 Bytes CALL 7FFA2842 .text C:\WINDOWS\system32\svchost.exe[1036] ntdll.dll!NtOpenFile 7C90DCFD 5 Bytes CALL 7FFA282E

- Dodanie do autostartu pliku szkodnika, co w OTL'u może wyglądać tak:

O6 - HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run: 190 = C:\DOCUME~1\ALLUSE~1\LOCALS~1\Temp\msftiivw.scr ()

- Na dysku mogą tworzyć się pliki tego typu:

C:\WINDOWS\system32\temp*.exe * - to dowolna liczba C:\WINDOWS\FONTS\*.com *-dowolna nazwa pliku

- Również takie pliki mogą się pojawić:

C:\WINDOWS\WINDOWS.exe C:\Program Files\Program Files.exe

- Dodatkowo któryś sterowników mógł zostać zarażony:

ndis.sys atapi.sys ntfs.sys beep.sys null.sys agp440.sys

Infekowane pliki:

- *.jpg

- *.doc

- *.exe

- *.dll

- *.scr

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

- Kaspersky Rescue Disk opis ->http://support.kaspe...uses/rescuedisk

Win32:Parite

( może być wykrywany jako: W32.Pinfi / W32.Pate / PE_PARITE/Win32:BackDoor-Servu )

Charakterystyczne objawy:,

- Niestabilność powłoki explorer.exe ( zawieszanie się restarty itp.) ponieważ to ona jest odpowiedzialna za roznoszenie wirusa.

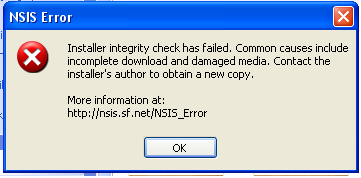

- Błędy programów i integralności instalatora NSIS

- W OTL'u może się pojawić załadowany moduł:

========== Modules (No Company Name) ========== MOD - [2012-06-25 19:21:06 | 000,176,128 | ---- | M] () -- C:\Windows\Temp\qsaABA0.tmp

- Utworzenie wpisu szkodnika w rejestrze:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\PINF]

- Ciągłe pojawianie się plików *.tmp w katalogu C:\Windows\Temp

- *.exe

- *.scr

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

- Kaspersky Rescue Disk opis ->http://support.kaspe...uses/rescuedisk

Win32:Tenga

( może być wykrywany jako: W32.Licum / W32.Gael / W32.Stanit )

Charakterystyczne objawy:

- Pojawiający się na ekranie komunikat

16-bitowy podsystem MS-DOS dl.exe NTVDM CPU: napotkano niedozwoloną instrukcję. CS:06bd IP:0206 OP:63 61 74 69 6f Wybierz przycisk "Zamknij". aby zakończyć działanie aplikacji.

- Występowanie tych plików na dysku

dl.exe cback.exe gaelicum.exe

Infekowane pliki:

- *.exe

- *.dll

- *.scr

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

- Kaspersky Rescue Disk opis ->Kaspersky Rescue Disk 10

Win32:Neshta.a

Charakterystyczne objawy:- Pojawienie się pliku svchost.com w katalogu C:\Windows\svchost.com

- Dodanie do rejestru takiego klucza

[HKCR\exefile\shell\open\command] @="%WINDIR%\svchost.com \"%1\" %*"

Infekowane pliki:

- *.exe

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

- Kaspersky Rescue Disk opis ->Kaspersky Rescue Disk 10

Win32:Mabezat

Charakterystyczne objawy:

- Pojawienie się takich plików

%SystemDrive%\Documents and Settings\tazebama.dl_ %SystemDrive%\Documents and Settings\hook.dl_ %UserProfile%\Start Menu\Programs\Startup\zPharoh.exe %SystemDrive%\Documents and Settings\tazebama.dll %SystemDrive%\Documents and Settings\[USER NAME]\Application Data\tazebama %SystemDrive%\Documents and Settings\[USER NAME]\Application Data\tazebama\tazebama.log %SystemDrive%\Documents and Settings\[USER NAME]\Application Data\tazebama\zPharaoh.dat C:\zPharaoh.exe C:\autorun.inf

Infekowane pliki:

- *.exe

- *.dll

- *.scr

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

- Kaspersky Rescue Disk opis ->http://support.kaspe...uses/rescuedisk

Win32:Alman

Charakterystyczne objawy:

- Sterownik nwmini.sysparodiujący sterownik firmy NIVIDIA, co w OTL'u wygląda tak:

DRV - [2012-07-05 07:00:53 | 000,017,152 | ---- | M] (NVIDIA Corporation) [Kernel | Disabled | Stopped] -- C:\WINDOWS\system32\drivers\nvmini.sys -- (nvmini)

Infekowane pliki:

- *.exe

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

- Kaspersky Rescue Disk opis ->http://support.kaspe...uses/rescuedisk

Win32:Ramnit

( może być wykrywany jako HTML/Drop.Agent.AB, Win32.Nimnul, Win32.Rmnet )

Charakterystyczne objawy:

- Utworzenie shela, co w OTL'u może być widoczne jako

O20 - HKCU Winlogon: Shell - (C:\Documents and Settings\Uzytkownik\Dane aplikacji\C8255\B58A5.exe) - C:\Documents and Settings\Uzytkownik\Dane aplikacji\C8255\B58A5.exe () O20 - HKCU Winlogon: Userinit - ((C:\Program Files\advcusdm\ignofvma.exe)- C:\Program Files\advcusdm\ignofvma.exe ()

Infekowane pliki:

- *.exe

- *.dll

- *.html

- *.scr

Leczenie:

- Z poziomu działającego systemu ( nie zawsze skuteczne )

Użytkownik pawel315 edytował ten post 03 12 2012 - 20:17

Temat jest zamknięty

Temat jest zamknięty